پیش نیازها

قبل از اینکه شروع کنیم، در اینجا ابزارهای وبی وجود دارد که شما برای این آموزش نیاز دارید:

- مرورگر گوگل کروم.

- آپاچی بر روی سرور مجازی لینوکس نصب شده باشد.

- نام دامنه ای که برای خود شماست.

- دسترسی به یک آدرس ایمیل در دامنه، یا ین آدر س های زیر:

Postmaster@duable.co

hostmaster@duable.co

StartSSL.com پیشنهاد تایید را بصورت رایگان می دهد. ( کاربران شما دیگر نباید آن صفحه نمایش قرمز ترسناکی را که می گوید: “این صفحه قابل اعنماد نیست” ببینند). SSL گواهی می دهد که شما می توانید آن را در وب سایت خود استفاده کنید. این به عنوان یک معامله بزرگ است چون بسیاری از شرکت ها شارژ ی معادل $ ۵۰- $ ۶۰ برای خدمات مشابه این می گیرند. نسخه رایگان در راه اندازی کمی مشکل دارد، اما ارزشش را دارد.

برای شروع، StartSSL.com را جستجو کنید و با استفاده از نوار ابزار در سمت چپ به سمت محصولات StartSSL بروید و سپس StartSSL™ رایگان را انتخاب کنید. از بالای صفحه لینکی را برای صفحه کنترل(control panel) انتخاب کنید.

مطمئن شوید که از گوگل کروم استفاده می کنید

- گزینه ی Express Signup را انتخاب کنید.

- اطلاعات شخصی خود را وارد کنید و ادامه را بزنید.

- .شما یک ایمیل حاوی یک کد تاییدیه ی کوتاه دریافت خواهید کرد. ایمیل را کپی کنید و در فرم موجود در صفحه ی StartSSL بچسبانید.

- آن ها درخواست شما برای گواهی را بررسی خواهند کرد و سپس ایمیلی حاوی اطلاعات جدید برای شما می فرستند. این فرآیند ممکن است تا ۶ ساعت طول بکشد، پس صبور باشید.

- زمانی که ایمیل دریافت شد، از لینک ارائه شده و کد تأیید هویت جدید( در پایین ایمیل) برای رفتن به مرحله ی بعد استفاده کنید.

- آن ها از شما می خواهند تا یک رمز شخصی ایجاد کنید و شما این امکان را دارید تا رمز ضعیف تا قوی را ایجاد کنید. گزینه ی قوی را انتخاب کنید و پیش بروید.

- زمانی که رمز شما آماده شد گزینه ی نصب کردن را بزنید.

- گوگل کروم یک پیام popdown را نشان می دهد که می گوید گواهی به درستی بر روی کروم نصب شد.

- این بدین معناست که مرورگر شما در حال حاضر با گواهینامه جدید شما را تصدیق می کند و شما می توانید با استفاده از گواهی جدید وارد محدوده ی احراز هویت StartSSL شوید. حالا، ما به راه اندازی یک

- فرمت صحیح از گواهی نامه برای استفاده بر روی سرور مجازی شما نیاز داریم. دوباره بر روی لینک صفحه کنترل کلیک کنید و گزینه های تایید را انتخاب کنید. اگر شما بخواهید از گواهی استفاده کنید کروم از شما سوالی را خواهد پرسید و تنها گواهی ای را که شما نصب کرده اید نشان خواهد داد. ادامه دهید و بااستفاده از آن گواهی تاییدیه را انجام دهید تا وارد صفحه کنترل شوید. شما برای اثبات مالکیت دامنه ی خود که برای راه اندازی گواهی نامه استفاده می کنید، به اعتبار دادن به دامنه ی خود نیاز خواهید داشت. روی گزینه ی تاییدیه در صفحه کنترل کلیک کنید و نام دامنه ی تاییدیه را تایپ کنید. شما این اجازه را دارید تا از نام یک ایمیل بر روی دامنه اتان استفاده کنید. چیزی مانند postmaster@yourdomain.com

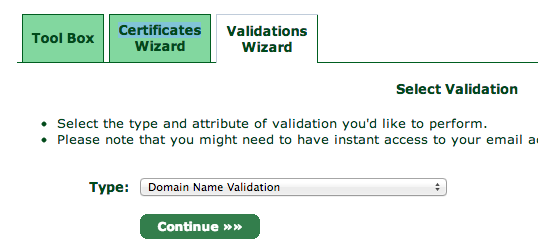

نصب تایدیه نصب گواهی نامه جعبه ابزار

نصب تادییه را انتخاب کنید

- نوع و ویژگی تاییدیه ای را که می خواهید انجام دهید انتخاب کنید.

- توجه داشته باشید که ممکن است شما نیاز به دسترسی فوری به آدرس ایمیل خود داشته باشید.

تایپ کنید: نام دامنه ی تاییدیه

صندوق ورودی ایمیلی را که آدرس داده اید چک کنید. شما ایمیل احراز هویتی در آدرس خود دریافت خواهید کرد، همانند گذشته کد تاییدیه را کپی کنید و در سایت StartSSL بچسبانید.

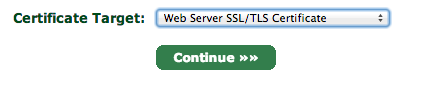

بعد، به نوار نصب گواهی بروید و انتخاب کنید تا گواهی SSL/TLS سرور سایت را بسازید.

هدف گواهی: گواهی SSL/TLS سرور سایت

ادامه را بزنید و یک رمز عبور ایمن را وارد کنید، تنظیمات دیگر را ترک کنید.

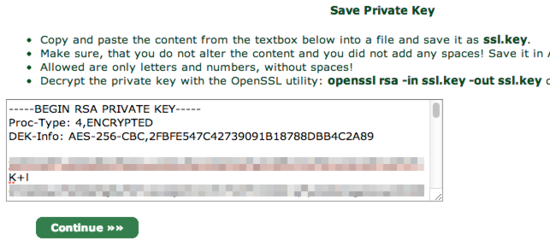

یک جعبه نوشتاری شامل رمز شخصی شما به شما نشان داده خواهد شد. جزییات را کپی کنید و در یک ویرایشگر متن بچسبانید و اطلاعات را در فیلی با نام ssl.key. ذخیره کنید.

ذخیره سازی رمز شخصی

• جزییات داخل جعبه را کپی و در فایلی با نام ssl.key. ذخیره کنید.

• اطمینان حاصل کنید که جزییات را تغییرنداده باشید یا فاصله ننداخته باشید. آن را با فرمت ASCII ذخیره کنید.

• فقط حروف و اعداد به جز فاصله مجاز می باشند.

• رمزتان را با استفاده از برنامه ی سودمند OpenSSL کشف کنید.

وقتی که شما بر روی ادامه کلیک کنید از شما سوال خواهد شد که می خواهید برای کدام دامنه گواهی بسازید؟

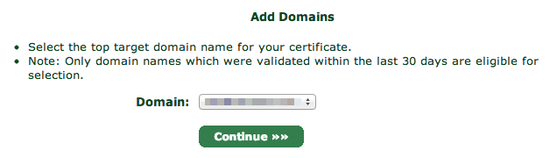

اضافه کردن دامنه

• نام دامنه ی هدف برای گواهی خود را انتخاب کنید.

• نکته: تنها نام دامنه هایی که حداکثر تا ۳۰ روز قبل تایید شده اند می توانند انتخاب شوند.

دامنه

دامنه ی خود را انتخاب و به مرحله ی بعد بروید.

از شما پرسیده می شود کدام زیر دامنه را برای گواهی خود می خواهید. در اکثر موارد شما می توانید www here را انتخاب کنید، اما اگر خواستید یک زیر دامنه ی با SSL متفاوت استفاده کنید بجای آن that here را وارد کنید:

اضافه کردن دامنه

• شما باید یک زیر دامنه به این گواهی اضافه کنید.

• دامنه ی اصلی شامل برخی پیشفرض ها در بخش تغییر نام خواهد بود.

• توجه: جهت اضافه کردن چندین دامنه و زیر دامنه، شناسه ی شما حداقل باید مورد تایید کلاس ۲ باشد. وضعیت خود را در ” کارت شناسه” بررسی کنید.

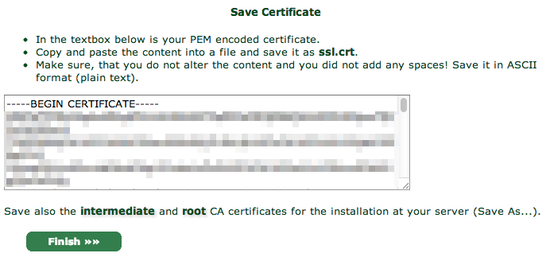

StartSSL شما را با گواهی جدیدتان در یک جعبه متن فراهم می کند، همانگونه که آن را برای رمز خصوصی انجام داد:

ذخیره کردن گواهینامه

• در جعبه نوشتاری زیر پم (PEM) رمزی شده گواهینامه شما موجود است.

• جزییات را کپی و در فایلی با نام SSL.Crt بچسبانید.

• اطمینان حاصل کنید که جزییات را تغییرنداده باشید یا فاصله ننداخته باشید. آن را با فرمت ASCII ذخیره کنید.

همچنین گواهینامه های میانی (Intermediate) و ریشه ای (root) را برای نصب بر روی سرور خود ذخیره کنید.

پایان

دوباره کپی کنید و آن را در یک ویرایشگر متن بچسبانید. این بار آن را SSL.Crt ذخیره کنید.

شما همچنین به منظور اعتبار وب سایت خود به StartCom Root CA و StartSSL کلاس ۱نیاز خواهید داشت. بنابراین برای مرحله ی آخر به داخل جعبه ابزار بروید و گواهینامه ی StartCom را انتخاب کنید.

ذخیره کردن گواهینامه

• در جعبه نوشتاری زیر پم (PEM) رمزی شده گواهینامه شما موجود است.

• جزییات را کپی و در فایلی با نام SSL.Crt بچسبانید.

• اطمینان حاصل کنید که جزییات را تغییرنداده باشید یا فاصله ننداخته باشید. آن را با فرمت ASCII ذخیره کنید.

همچنین گواهینامه های میانی (Intermediate) و ریشه ای (root) را برای نصب بر روی سرور خود ذخیره کنید.

پایان

در این صفحه راست کلیک کرده و دو فایل را ذخیره کنید:

• StartCom Root CA ( PEMرمزی شده) (در ca.pem ذخیره کنید)

• سرور CA میانی( Intermediate) ( در sub.class1.server.ca.pem ذخیره شود)

به دلایل امنیتی، StartSSL کلید خصوصی شما را رمز گذاری می کند( فایل ssl.key). اما سرور سایت شما برای مدیریت کردن رمز گذاری در سایت شما به نسخه ی بدون رمز آن(آشکار آن) احتیاج دارد. برای بدون رمز کردن آن، آن را در سرور خود کپی کنید و از دستور زیر برای کشف کردن رمز آن(آشکار کردن آن) استفاده کنید:

openssl rsa -in ssl.key -out private.key

رمزتان را از شما خواهد خواست، بنابراین این را در رمزی که برای سایت تایپ کرده اید وارد کنید. OpenSSL

در این مرحله شما باید ۵ فایل داشته باشید. اگر شما هر یک را ندارید، دوباره مراحل قبل را بررسی و موارد زیر را دوباره دانلود کنید:

• گواهینامه ی ریشه – ca.pem – StartSSL’s Root certificate

• کلید خصوصی – نسخه ی رمز گذاری نشده ی کلید خصوصی( مواظب باشید شخص دیگری به این فایل دسترسی نداشته باشد)

• گواهینامه ی میانی برای StartSSL – sub.class1.server.ca.pem

• نسخه ی رمز گذاری شده ی کلید شما(نیاز به کپی کردن در سرور نیست) – ssl.key

• گواهینامه ی جدید شما – SSL.Crt

شما می توانید فایل ssl.key را دور بیندازید. اگر شما بقیه را در سرور خود کپی نکرده اید، آن ها را در اینجا کپی کنید:

scp {ca.pem,private.key,sub.class1.server.ca.pem,ssl.crt} YOURSERVER:~

فعال سازی گواهینامه در آپاچی

داشتن یک گواهینامه ، اگر نتوانید واقعا ازآن استفاده کنید، خوب نیست. این بخش توضیح می دهد که چگونه یک آپاچی را برای استفاده از یک گواهینامه ی جدید SSL پیکربندی کنیم. این دستورالعمل ها برای آپاچی در حال اجرا در نسخه های اخیر از VPS اوبونتو هستند. برای دیگر توزیعهای مبتنی بر لینوکس و یا وب سرور، شما باید منطبق بر آن ها تنظیم کنید.

ابتدا، پوشه هایی را که ما در آن ها کلیدها را ذخیره می کنیم بسازید. مدل Apache’s SSL را تهیه کنید و آپاچی را مجدد شروع کنید:

sudo a2enmod ssl sudo service apache2 restart sudo mkdir -p /etc/apache2/ssl

فایل هایی که در بخش قبلی ساخته اید را در پوشه ی /etc/apache2/ssl بر روی سرور مجازی(VPS)کپی کنید.

sudo mkdir -p /etc/apache2/ssl

cp ~/{ca.pem,private.key,sub.class1.server.ca.pem,ssl.crt} /etc/apache2/ssl

اجرا:

ls /etc/apache2/ssl

و آن را باید بازگشت داد:

ca.pem ssl.crt private.key sub.class1.server.ca.pem

اکنون، فایل پیکر بندی آپاچی ۲ را باز کنید. مگر اینکه شما در حال حاضر این تنظیمات پیش فرض را اصلاح کرده باشید، وارد کنید:

nano /etc/apache2/sites-enabled/000-default

باید چیزی شبیه به این شود:

<VirtualHost *:80>

ServerAdmin webmaster@localhost

DocumentRoot /var/www

<Directory />

Options FollowSymLinks

AllowOverride None

</Directory>

<Directory /var/www/>

Options Indexes FollowSymLinks MultiViews

AllowOverride None

Order allow,deny

allow from all

</Directory>

ScriptAlias /cgi-bin/ /usr/lib/cgi-bin/

<Directory "/usr/lib/cgi-bin">

AllowOverride None

Options +ExecCGI -MultiViews +SymLinksIfOwnerMatch

Order allow,deny

Allow from all

</Directory>

ErrorLog ${APACHE_LOG_DIR}/error.log

# Possible values include: debug, info, notice, warn, error, crit,

# alert, emerg.

LogLevel warn

CustomLog ${APACHE_LOG_DIR}/access.log combined

Alias /doc/ "/usr/share/doc/"

<Directory "/usr/share/doc/">

Options Indexes MultiViews FollowSymLinks

AllowOverride None

Order deny,allow

Deny from all

Allow from 127.0.0.0/255.0.0.0 ::1/128

</Directory>

</VirtualHost>

ساختارهای بالا را از به کپی کنید. آن را زیر مورد موجود بچسبانید و خط بالا را از

<VirtualHost *:80>

به

<VirtualHost *:443>

تغییر دهید.

و خط های زیر را بعد از مورد بالا اضافه کنید:

SSLEngine on SSLProtocol all -SSLv2 SSLCipherSuite ALL:!ADH:!EXPORT:!SSLv2:RC4+RSA:+HIGH:+MEDIUM SSLCertificateFile /etc/apache2/ssl/ssl.crt SSLCertificateKeyFile /etc/apache2/ssl/private.key SSLCertificateChainFile /etc/apache2/ssl/sub.class1.server.ca.pem

نتیجه ی نهایی باید شبیه این باشد:

<VirtualHost *:80>

ServerAdmin webmaster@localhost

DocumentRoot /var/www

<Directory />

Options FollowSymLinks

AllowOverride None

</Directory>

<Directory /var/www/>

Options Indexes FollowSymLinks MultiViews

AllowOverride None

Order allow,deny

allow from all

</Directory>

ScriptAlias /cgi-bin/ /usr/lib/cgi-bin/

<Directory "/usr/lib/cgi-bin">

AllowOverride None

Options +ExecCGI -MultiViews +SymLinksIfOwnerMatch

Order allow,deny

Allow from all

</Directory>

ErrorLog ${APACHE_LOG_DIR}/error.log

# Possible values include: debug, info, notice, warn, error, crit,

# alert, emerg.

LogLevel warn

CustomLog ${APACHE_LOG_DIR}/access.log combined

Alias /doc/ "/usr/share/doc/"

<Directory "/usr/share/doc/">

Options Indexes MultiViews FollowSymLinks

AllowOverride None

Order deny,allow

Deny from all

Allow from 127.0.0.0/255.0.0.0 ::1/128

</Directory>

</VirtualHost>

<VirtualHost *:443>

SSLEngine on

SSLProtocol all -SSLv2

SSLCipherSuite ALL:!ADH:!EXPORT:!SSLv2:RC4+RSA:+HIGH:+MEDIUM

SSLCertificateFile /etc/apache2/ssl/ssl.crt

SSLCertificateKeyFile /etc/apache2/ssl/private.key

SSLCertificateChainFile /etc/apache2/ssl/sub.class1.server.ca.pem

ServerAdmin webmaster@localhost

DocumentRoot /var/www

<Directory />

Options FollowSymLinks

AllowOverride None

</Directory>

<Directory /var/www/>

Options Indexes FollowSymLinks MultiViews

AllowOverride None

Order allow,deny

allow from all

</Directory>

ScriptAlias /cgi-bin/ /usr/lib/cgi-bin/

<Directory "/usr/lib/cgi-bin">

AllowOverride None

Options +ExecCGI -MultiViews +SymLinksIfOwnerMatch

Order allow,deny

Allow from all

</Directory>

ErrorLog ${APACHE_LOG_DIR}/error.log

# Possible values include: debug, info, notice, warn, error, crit,

# alert, emerg.

LogLevel warn

CustomLog ${APACHE_LOG_DIR}/access.log combined

Alias /doc/ "/usr/share/doc/"

<Directory "/usr/share/doc/">

Options Indexes MultiViews FollowSymLinks

AllowOverride None

Order deny,allow

Deny from all

Allow from 127.0.0.0/255.0.0.0 ::1/128

</Directory>

</VirtualHost>

فایل ای خود را ذخیره و آپاچی خود را راه اندازی مجدد کنید با:

sudo service apache2 restart

شما می توانید فایل ورود به سیستم آپاچی را بررسی کنید تا ببینید که آیا هیچ خطای توقفی با این دستور وجود دارد:

cat /var/log/apache2/error.log

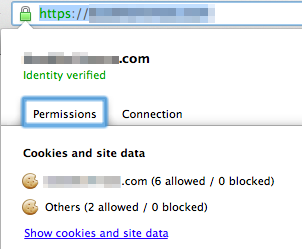

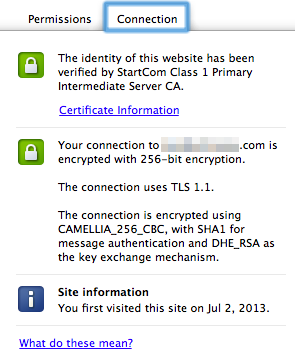

اگر همه چیز خوب بنظر رسید، سعی کنید در مرورگر خود با استفاده از HTTPS URL به سایت خود دسترسی پیدا کنید(https://www.YOURSITE.com). زمانی که سایت شما بارگذاری شد، شما باید یک آیکون قفل سبز در کنار آدرس ببینید. روی آن کلیک کنید و باید موارد زیر را ببینید. برگه اتصالات باید نشان دهد که هویت سایت توسط StartCom تایید شده است.

ارتباط مجوزها

هویت این وب سایت توسط سرور CA اولیه متوسط کلاس۱ Startcom تایید شده است.

اتصال شما به سایت ……….. توسط رمز ۲۵۶ بیتی رمز گذاری شده است.

اتصال از TLS 1.1 استفاده می کند.

اتصال با استفاده از کاملیا ۲۵۶ توسط SHA 1 برای تایید هویت پیام و DHE-RSA برای فرآیند تغییر کلید رمز گذاری شده است.

اطلاعات سایت

شما برای اولین بار این سایت را در ۲ جولای ۲۰۱۳ ملاقات کرده اید.

تبریک! شما همه چیز را انجام دادید.

لینک های منابع:

در اینجا برخی از پست های دیگران هستند که در حین جمع آوری این مطالب من از آن ها مشورت گرفتم. اگر شما به مشکلی برخوردید ممکن است که این ها منبع الهامی برای رفع مشکل شما باشد:

• پیکربندی ssl آپاچی

• راهنمایی های Start SSL آپاچی

ترجمه شده توسط : تیم کندوهاست

بلاگ کندو هاست | مقالات آموزشی VPS و هاستینگ مقالات حرفه ای سرور مجازی ، هاستینگ و مدیریت وب سایت

بلاگ کندو هاست | مقالات آموزشی VPS و هاستینگ مقالات حرفه ای سرور مجازی ، هاستینگ و مدیریت وب سایت

۱ دیدگاه

بازخورد: سرور مجازی لینوکس :روش پیکربندی بایند به عنوان DNS سرور شبکه خصوصی (اوبونتو 14.04) - بلاگ کندو هاست | مقالات آموزشی VPS و هاستینگ